WordPress și Joomla - ținte pentru Shade/Troldesh Ransomware

Cei de la "ThreatLabZ" au descoperit o campanie care targetează site-urile WordPress cât și Joomla pentru a distribui Shade/Troldesh ransowmare, backdoors și pagini de phishing.

Două dintre cele mai folosite platforme pentru Management de Content (CMS - content management system) sunt folosite adesea pentru răspândirea paginilor de phishing, malware, ransomware etc.

Cei de la "ThreatLabZ" au descoperit o campanie care targetează atât site-urile WordPress cât și Joomla pentru a distribui Shade/Troldesh ransowmare, backdoors și pagini de phishing.

Versiunile compromise de WordPress sunt cele intre 4.8.9 si 5.1.1, iar certificatele SSL sunt realizate prin servicii automate cum ar fi Let's Encrypt, Cpanel și altele.

Conform Zscaler, printre site-urile compromise, 13.6% conțin Shade ransomware, 27.6% conțin pagini de phishing, iar restul conțin script-uri ce pot mina cryptomonede, distribui adware sau redirecționări malițioase.

Site-uri infectate cu ransomware conțin fișiere HTML, ZIP si EXE (JPG). Fișierele HTML sunt folosite pentru a redirecționa userii către o pagină care downloadează o arhiva ZIP (care conține cod criptat ce este downloadat intr-un folder temporar).

Încărcătura downloadată este cea care conține ransomware-ul Shade/Troldesh, care criptează toate fișierele user-ilor cu encripție AES-256 și schimbă numele fișierului în felul urmator:

filename(.ID_of_infected_machine.crypted000007)

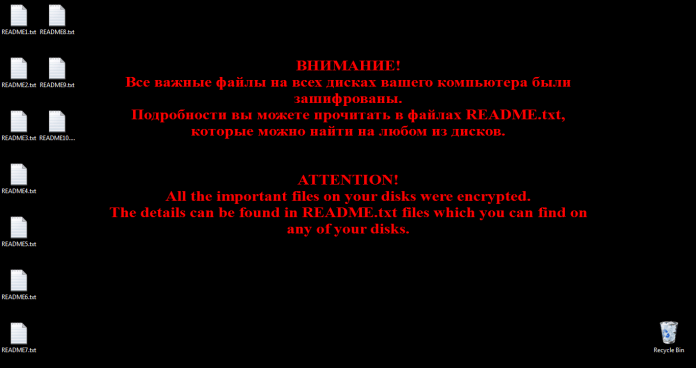

Acest ransomware creează fișiere README1.txt până la README10.txt pe desktop și îți schimbă wallpaper-ul ca în poza de mai jos:

Cât despre paginile de phishing, acestea copiază login-uri de Office 365, Microsoft, DHL, Dropbox, Bank of America, Yahoo, Gmail și alte servicii cunoscute.