Malware nou pentru utilizatorii Apple. Acesta impersonează un installer de Flash

Malware nou pentru utilizatorii Apple. Acesta impersonează un installer de Flash

Intitulat OSX/CrescentCore, acesta are abilități de a detecta dacă sistemul gazdă rulează pe o mașină virtuală sau dacă are antivirus instalat. Acesta este distribuit pe diferite siteuri impersonând un installer de Adobe Flash Player. Din momentul în care este downloadat și rulat, acesta instalează aplicații malițioase pe sistem dar și extensii pentru browser.

O variantă descoperită de Joshua Long, de la Intego, are ca payload o variantă de OSX/AMC, în timp ce altă variantă instalează o extensie malițioasă pentru browserul Safari.

Malwareul este distribuit pe numeroase siteuri, iar unele dintre ele pot fi regăsite în rezultate de top de pe Google. Unul dintre siteuri se numește "GetComics", iar scopul acestuia ar trebui să fie pentru a distribui comic book-uri gratis în format digital.

Eram în timpul procesului de a veni cu nume pentru acest malware, iar noi ne-am gândit la CrescentCore. Am efectuat această căutare unică pe Google 'CrescentCore', iar unul dintre linkurile de pe prima pagină chiar distribuia un sample de CrescentCore, a afirmat Long de la Intego.

Acesta a mai confirmat faptul că hackerii găsesc metode de a distribui malwareul prin intermediul blogurilor vulnerabile sau prin siteuri ce se regăsesc pe prima pagină de Google. Hackerii adaugă mecanisme de redirecționare a linkurilor originale, care te duc prin multe linkuri de afiliere iar într-un final ajungeți pe o pagină fake ce recomandă să vă faceți update la Flash Player.

Spre deosebire de malwareul obișnuit care recomandă instalarea unui update de Flash Player, OSX/Crescent Core are funcționalități în plus pentru a îngreuna detecția acestuia de către Antivirus iar pentru analiștii de malware, să le fie cât mai greu sa examineze sampleul și să facă reverse engineering pe el.

De îndată ce este instalat malwareul, acesta poate detecta singur dacă se află într-o mașina virtuală sau dacă nu exista antivirus instalat pe sistemul in cauză. Dacă una dintre cele este validă, malwareul pur și simplu se oprește.

Din acest punct de vedere, acest sample face viața mai grea celor care analizează malware deoarece acesta nu poate fi rulat într-o mașina virtuală.

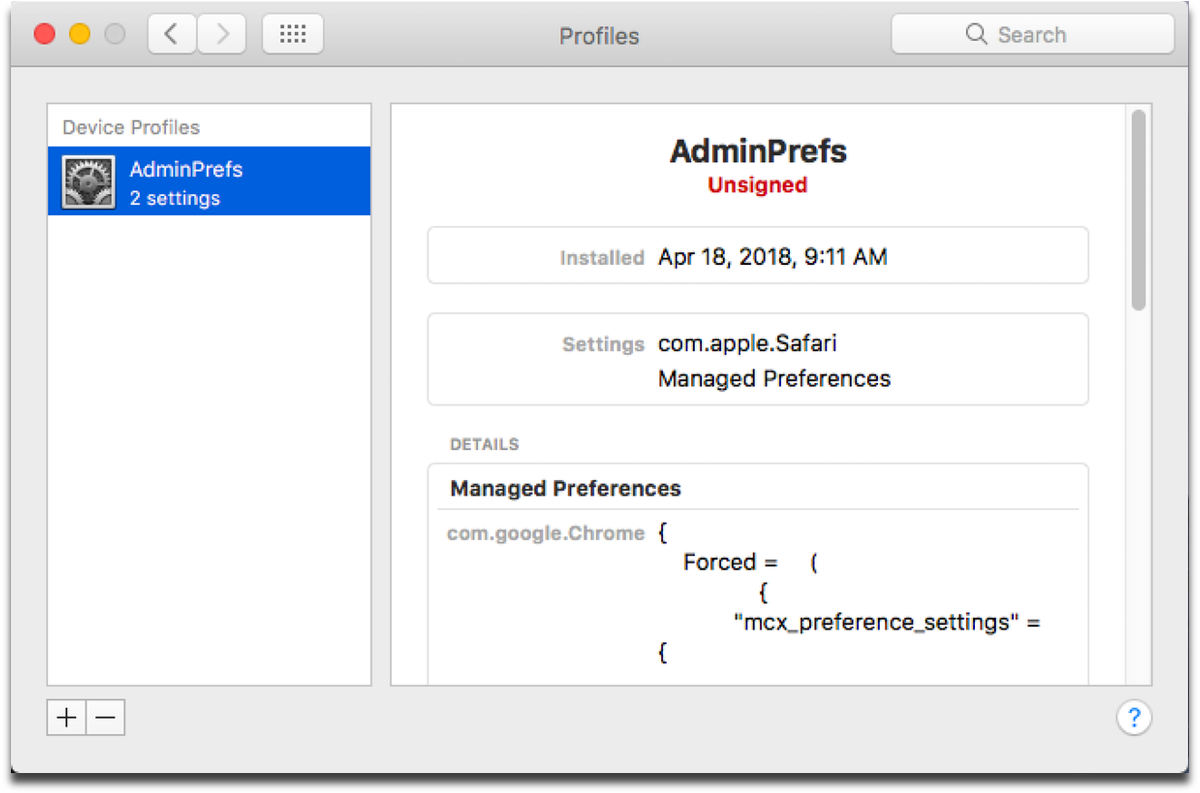

În cazul în care malwareul observă ca nu este într-o mașina virtuală și nu există antivirus, acesta instalează un LaunchAgent care obține drepturi de persistență pe sistemul în cauză. Acest LaunchAgent oferă posibilitatea de a rula cod la pornirea sistemului, lucru ce oferă persistență programului malițios.

Malwareul este semnat de mai multe ID-uri de Apple developer, înregistrate pe numele Sanela Lovic, cu următoarele coduri de identificare descoperite până în acest moment: 5UA7HW48Y7 și D4AYX8GHJS.

Dacă ați fost afectați de acest malware, vă aștept să vă împărtășiți experiențele pe pagina de Facebook.